Представьте: вы включаете компьютер, а вместо привычного лого Windows видите черный экран с угрожающей надписью "Secure Boot Violation". Или пытаетесь запустить новую игру, а античит требует "включите Secure Boot". Знакомо? Вы не одиноки! Эта технология безопасности вызывает море вопросов и проблем даже у продвинутых пользователей. Сегодня мы разберем Secure Boot "по винтикам": что это на самом деле, зачем он нужен, как включить без паники, и что делать, если после включения компьютер превращается в "кирпич". Приготовьтесь — будет подробно!

Что такое Secure Boot и зачем он вам вообще нужен?

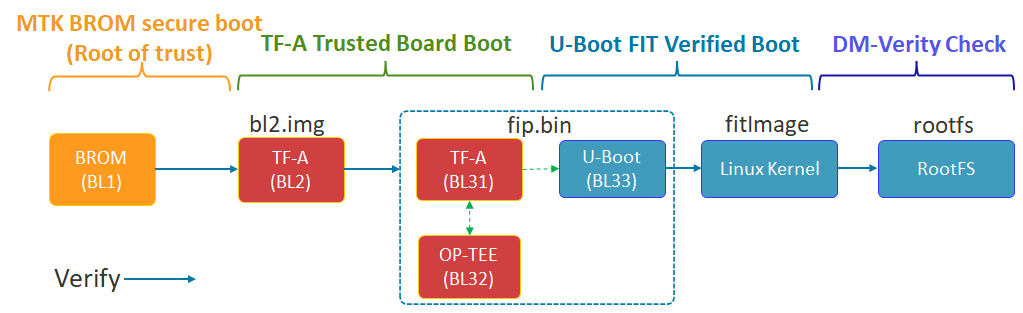

Представьте ночной клуб с крутым вышибалой на входе. У него есть список (цифровые подписи Microsoft и крупных производителей железа), и он пускает только тех, кто в этом списке есть. Secure Boot — это и есть ваш цифровой "вышибала", встроенный прямо в UEFI (современную замену старому BIOS) вашей материнской платы. Его задача — проверить ВСЕ, что пытается запуститься при старте компьютера ДО загрузки Windows:

- Загрузчики ОС (Windows, Linux и т.д.).

- Драйверы низкого уровня.

- Прошивки компонентов.

Если какая-то программа, драйвер или даже вирус попытается подсунуть свой код на этапе загрузки, и у него не будет правильной "прописки" (цифровой подписи от доверенного источника), Secure Boot его просто не пропустит. Это смертельный удар по:

- Руткитам и буткитам: особо опасным вирусам, которые прячутся глубоко в системе и стартуют раньше ОС.

- Майнерам-невидимкам, выжимающим соки из вашего процессора и видеокарты.

- Несанкционированным изменениям прошивок (что критично для корпоративной безопасности).

Но главный "пинок" для обычных пользователей пришел с Windows 11 и некоторыми играми с "продвинутыми" античитами (например, Valorant с Vanguard). Без включенного Secure Boot их просто не запустить. Технология перешла из разряда "опционально для параноиков" в категорию "обязательно для всех".

Подготовка перед включением: Без этого шага компьютер может не загрузиться!

Вот здесь многие и наступают на грабли. Включил Secure Boot в UEFI, сохранил настройки, перезагрузился... и получил черный экран, пищащий BIOS или вечную загрузку. Чтобы избежать этого кошмара, обязательно сделайте три вещи ПЕРЕД тем, как лезть в настройки:

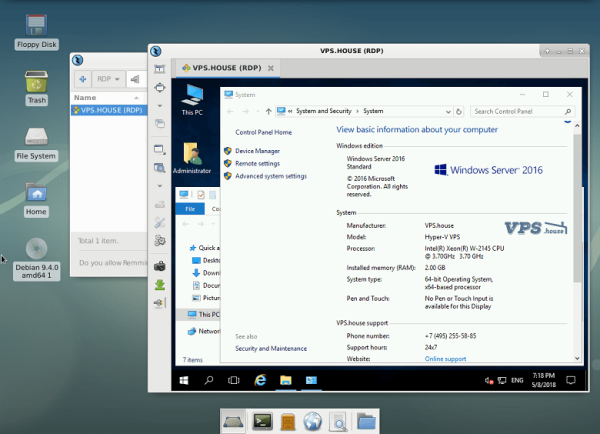

1. Проверяем режим BIOS: UEFI или Legacy (устаревший)?

Secure Boot работает ТОЛЬКО в режиме UEFI! Если у вас старый добрый Legacy (он же CSM - Compatibility Support Module), технология будет недоступна или бесполезна. Как проверить:

- Нажмите Win + R.

- Введите

msinfo32и нажмите Enter. - Найдите строку "Режим BIOS".

* Если там "UEFI" — отлично, двигаемся дальше.

* Если там "Устаревший" (Legacy) — Secure Boot включить не получится, пока не переключитесь на UEFI.

2. Определяем стиль разделов диска: GPT или MBR?

Windows, установленная в режиме Legacy, обычно живет на диске с разметкой MBR. Для UEFI и Secure Boot обязательна разметка GPT! Если включить Secure Boot на системе, загружающейся с MBR-диска, она перестанет загружаться!. Проверяем:

- Нажмите Win + X -> Выберите "Управление дисками".

- Найдите ваш системный диск (обычно "Диск 0"). Щелкните правой кнопкой по нему слева (где написано "Диск 0", "Диск 1" и т.д.) -> "Свойства".

- Перейдите на вкладку "Тома".

- Смотрите строку "Стиль раздела".

* "Таблица с GUID разделов (GPT)" — Поздравляем, ваш диск готов к Secure Boot!

* "Основная загрузочная запись (MBR)" — Требуется конвертация в GPT!

Внимание! Конвертация MBR в GPT возможна без потери данных, но это рискованная операция! ОБЯЗАТЕЛЬНО сделайте резервную копию важных данных перед началом! Используйте встроенную утилиту Windows:

- Запустите командную строку или PowerShell от имени Администратора (Win + X -> Windows PowerShell (Администратор)).

- Введите команду:

mbr2gpt /validate /disk:0 /allowFullOS(замените 0 на номер вашего системного диска, если он не 0). Утилита проверит, возможна ли конвертация. - Если проверка прошла успешно, введите:

mbr2gpt /convert /disk:0 /allowFullOS. - После конвертации нужно зайти в UEFI и переключить режим загрузки с Legacy на UEFI.

3. Узнаем, есть ли TPM 2.0 (особенно важно для Windows 11)

Хотя TPM 2.0 и Secure Boot — разные технологии, для Windows 11 они требуются вместе. Да и в целом, TPM дополняет безопасность:

- Нажмите Win + R.

- Введите

tpm.mscи нажмите Enter. - Посмотрите на "Состояние" внизу окна. Должно быть: "TPM готов к использованию".

- Проверьте версию спецификации в разделе "Сведения о TPM" -> "Спецификация версии". Для Win 11 нужно 2.0.

Если TPM отсутствует или отключен в UEFI, его тоже нужно включить (обычно в разделе Security или Advanced в UEFI).

Пошаговая инструкция: Включаем Secure Boot в UEFI (BIOS) для разных производителей

Теперь, когда подготовка завершена (диск GPT, режим UEFI), можно смело включать Secure Boot. Главное правило: интерфейс UEFI у всех производителей разный! Но логика похожа.

Как войти в UEFI (BIOS):

Перезагрузите компьютер. Сразу после включения (как только погаснет экран производителя) быстро и ритмично нажимайте нужную клавишу:

| Производитель | Основная клавиша | Альтернатива / Примечание |

|---|---|---|

| ASUS | Del (Delete) или F2 | На ноутбуках часто F2 |

| MSI | Del (Delete) | |

| Gigabyte / Aorus | Del (Delete) | F2 - для некоторых моделей |

| ASRock | Del (Delete) или F2 | |

| Lenovo (ноутбуки/ПК) | F1 или F2 | Часто есть специальная кнопка Novo Button |

| Acer | F2 | Del или Ctrl+Alt+Esc на старых моделях |

| Dell | F2 | F12 - для Boot Menu |

| HP | Esc, затем F10 | F10 - сразу на некоторых моделях |

Если не успели — дождитесь полной загрузки Windows, зайдите в Параметры -> Обновление и безопасность -> Восстановление -> Особые варианты загрузки -> Перезагрузить сейчас. Затем: Поиск и устранение неисправностей -> Дополнительные параметры -> Параметры встроенного ПО UEFI.

Где искать настройку Secure Boot: Маршруты по меню

Попав в UEFI, ищите опцию Secure Boot. Чаще всего она скрывается в разделах:

- Boot (Загрузка)

- Security (Безопасность)

- Advanced (Расширенные) -> System Configuration или Boot Configuration

- Authentication (Аутентификация - чаще на ноутбуках)

Важно: Часто нужен переход в Advanced Mode (Расширенный режим). Обычно это клавиша F7.

Конкретные примеры для популярных брендов:

ASUS

- Войдите в UEFI (Del/F2).

- Нажмите F7 для перехода в Advanced Mode.

- Перейдите на вкладку Boot.

- Найдите опцию Secure Boot -> Secure Boot Control.

- Установите в [Enabled].

- Часто требуется чуть выше установить "OS Type" в "Windows UEFI mode" (или аналогично).

- Нажмите F10 -> Yes для сохранения и перезагрузки.

Критично: Если опция недоступна (серая), отключите CSM (Compatibility Support Module)! Обычно это в том же разделе Boot -> Launch CSM -> [Disabled]. После отключения CSM Secure Boot должен стать доступным.

MSI

- Войдите в UEFI (Del).

- Нажмите F7 для Advanced Mode (если применимо).

- Перейдите в Settings (Настройки) -> Advanced (Расширенные) -> Windows OS Configuration (Конфигурация ОС Windows).

- Найдите Secure Boot.

- Установите в [Enabled].

- Убедитесь, что Boot Mode установлен в [UEFI].

- Сохраните настройки (F10) и перезагрузитесь.

Gigabyte / Aorus

- Войдите в UEFI (Del/F2).

- Перейдите на вкладку BIOS или Boot.

- Найдите CSM Support и установите в [Disabled].

- Найдите опцию Windows 8/10 Features (или "OS Type") и установите в "Windows 8/10" (или "Windows UEFI", не "Other OS").

- Теперь должна стать доступной опция Secure Boot -> Secure Boot Enable -> [Enabled].

- Иногда требуется зайти в подменю Secure Boot и выбрать Load Default Keys (Загрузить ключи по умолчанию) или Standard (Стандартный) режим вместо Custom (Пользовательский).

- Сохраните (F10) и перезагрузитесь.

Lenovo (Ноутбуки/ПК)

- Войдите в UEFI (F1/F2 / Novo Button).

- Перейдите на вкладку Security.

- Найдите опцию Secure Boot.

- Установите в [Enabled].

- Убедитесь, что Boot Mode установлен в [UEFI], а CSM Support (если есть) - в [Disabled].

- Сохраните изменения (часто F10 или выбор на вкладке Exit -> Save Changes).

Acer (Ноутбуки)

- Войдите в UEFI (F2).

- Перейдите на вкладку Boot или Authentication.

- Найдите Secure Boot.

- Установите в [Enabled].

- Отключите Legacy Boot или CSM если они есть.

- Сохраните (F10) и выйдите.

Что делать после включения в UEFI?

- Сохраните настройки! Обычно клавиша F10, затем подтверждение (Yes/OK).

- Дождитесь загрузки Windows.

- Проверьте статус: Win+R ->

msinfo32-> Смотрите строку "Состояние безопасной загрузки". Должно быть "Включено".

Критические проблемы после включения Secure Boot и их решение

Вот мы и подошли к самому "вкусному" — почему люди боятся Secure Boot. Включил — и компьютер "умер". Разберем основные кошмары и как их оживить.

1. Черный экран, "пищит" BIOS, компьютер не загружается

Симптомы: Включили Secure Boot -> Сохранили (F10) -> Перезагрузка -> Черный экран, возможно, звуковые сигналы (писки) из системного блока, мигают индикаторы на материнке, вентиляторы крутятся, но загрузки нет. В БИОС тоже не зайти обычным способом.

Причины:

- Несовместимое оборудование: Самая частая причина — видеокарта (особенно старая или неоригинальная, типа некоторых китайских "новинок"), не имеющая UEFI-совместимого BIOS с правильной подписью. Реже — другие PCIe-устройства.

- Сброс ключей Secure Boot: После включения или обновления UEFI ключи могли сброситься или не загрузиться по умолчанию.

- Конфликт с Legacy компонентами: Не полностью отключен CSM или где-то остался Legacy-драйвер.

- Аппаратная неисправность (редко): Включение Secure Boot могло стать "спусковым крючком" для уже начинающихся проблем с ОЗУ, процессором, питанием.

Решение:

-

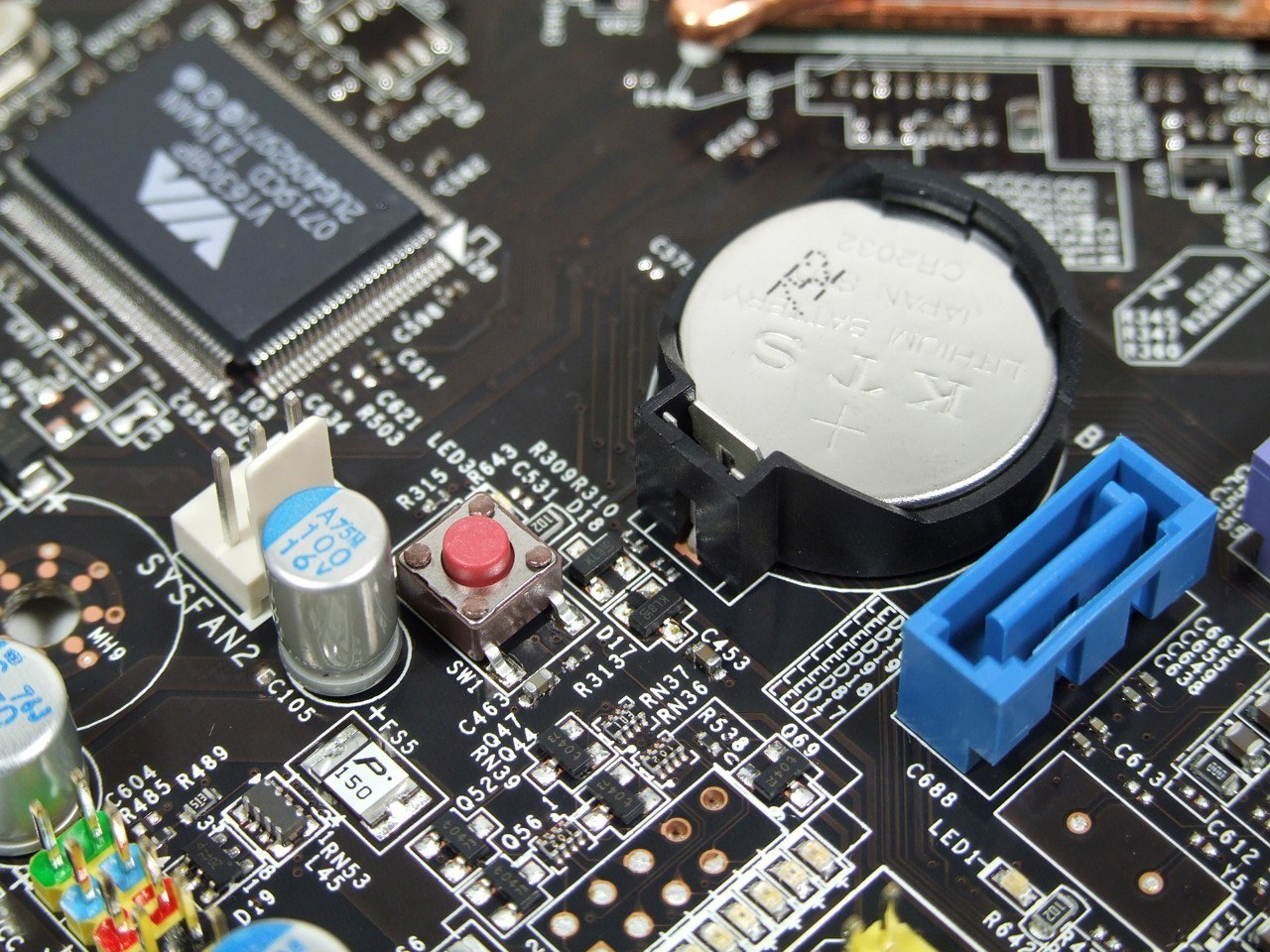

Физический сброс CMOS: Это ПЕРВОЕ, что нужно сделать.

- Выключите компьютер, выдерните шнур из розетки.

- Откройте корпус.

- Найдите на материнской плате круглую батарейку-таблетку (CR2032) или контакты с надписью CLR_CMOS / JBAT1.

- Вариант А (Батарейка): Аккуратно извлеките батарейку на 5-10 минут. Замкните контакты ее гнезда отверткой на 10 секунд. Вставьте батарейку обратно.

- Вариант Б (Перемычка): Найдите 2 (иногда 3) контакта с надписью CLR_CMOS. Обычно на них стоит перемычка (джампер), замыкающая 2 контакта из 3. Аккуратно переставьте перемычку на ДРУГИЕ два контакта (если было на 1-2, переставьте на 2-3) или просто снимите перемычку. Подождите 30-60 секунд. Верните перемычку в исходное положение.

- Запустите компьютер: После сброса CMOS настройки UEFI вернутся к заводским. Secure Boot будет выключен. Система должна загрузиться как раньше.

-

Определите "виновника":

- Отключите ВСЕ необязательные PCIe-устройства (дополнительные сетевые карты, звуковые карты, ТВ-тюнеры, старые USB-контроллеры). Оставьте только видеокарту.

- Попробуйте включить Secure Boot снова (не забудьте про GPT и UEFI!). Если загружается — виновник одно из отключенных устройств. Включайте по одному и проверяйте.

-

Если снова черный экран (и только с видеокартой):

- Есть интегрированная графика? (процессоры Intel без буквы "F" или AMD G-серии). Подключите монитор к выходу на материнской плате. В UEFI отключите дискретную видеокарту в разделе Advanced/Peripherals/Graphics Configuration. Попробуйте включить Secure Boot. Если загрузилось — проблема в драйвере/BIOS дискретной карты или она не поддерживает Secure Boot/UEFI.

- Нет интегрированной графики? Попробуйте найти/взять на время другую, гарантированно UEFI-GOP совместимую видеокарту (NVIDIA GTX 600+/AMD HD 7000+ и новее обычно поддерживают). Включите Secure Boot с ней. Если работает — проблема в вашей карте. Ищите для нее обновленный UEFI-совместимый BIOS на сайте производителя (прошивка VBIOS — рискованная операция!) или используйте новую карту.

- Проверьте сигналы BIOS: Если компьютер издает серию писков (не одиночный короткий), запишите последовательность (например, 1 длинный, 2 коротких). Найдите расшифровку для вашей модели материнской платы на сайте производителя. Это укажет на проблемный компонент (RAM, CPU, VGA).

2. Ошибка "Secure Boot Violation" или "Invalid signature detected"

Симптомы: После включения Secure Boot при загрузке появляется сообщение об ошибке, указывающее на нарушение безопасной загрузки. Загрузка прерывается.

Причины:

- Загрузка с неподписанного устройства: В BIOS выбран загрузочный диск (флешка, внешний HDD) без поддержки Secure Boot.

- Повреждение загрузчика Windows: Файлы загрузки были изменены (вирусом, сбоем, ручным вмешательством) и потеряли доверенную подпись.

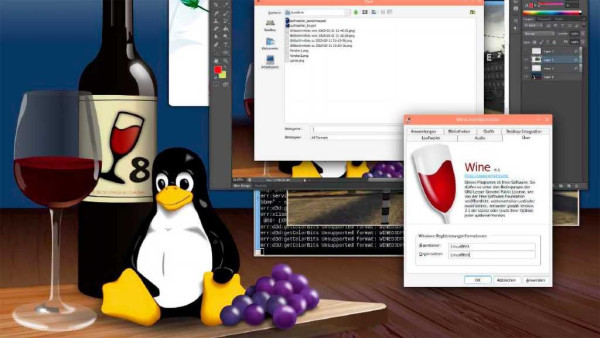

- Несовместимый загрузчик: Попытка загрузить Linux без отключенном Secure Boot или без настроенного подписанного загрузчика (shim).

- Сброс/Обновление UEFI: Ключи Secure Boot в UEFI изменились, а загрузчик подписан под старые ключи.

Решение:

- Проверьте порядок загрузки в UEFI: Убедитесь, что первым загрузочным устройством выбран "Windows Boot Manager" (для вашего GPT-диска), а не просто название диска (например, "Samsung SSD 970").

- Отключите все лишние USB-накопители, внешние HDD/SSD, карты памяти. Убедитесь, что загрузка идет только с системного диска.

-

Восстановите загрузчик Windows:

- Вам понадобится загрузочная флешка с Windows (11 или 10, в зависимости от вашей ОС), созданная с помощью Media Creation Tool в режиме UEFI.

- Загрузитесь с этой флешки (выберите в Boot Menu, обычно F8/F11/F12 при старте).

- На экране установки выберите язык -> Далее -> "Восстановление системы" (внизу слева).

- Устранение неполадок -> Дополнительные параметры -> Командная строка.

-

Выполните последовательно команды:

diskpart list disk select disk X (где X - номер вашего системного диска с Windows, определите по размеру) list partition select partition Y (где Y - номер небольшого раздела (100-650 МБ) с Файловой системой FAT32 - это EFI-раздел) assign letter=S: (назначаем букву S EFI-разделу) exit bcdboot C:\Windows /s S: /f UEFI (заменяет загрузчик на новый, подписанный) - Закройте командную строку, выключите компьютер, отключите флешку, включите снова.

- В UEFI попробуйте сбросить ключи Secure Boot на заводские: Найдите в настройках Secure Boot (часто в Key Management) опции: "Restore Factory Keys", "Load Default Keys", "Reset to Setup Mode" -> Подтвердите. После этого сохраните настройки (F10).

3. В UEFI Secure Boot включен, а в Windows (msinfo32) пишет "Отключено" или "Недоступно"

Симптомы: Вы уверены, что включили Secure Boot в UEFI, сохранили настройки, система загружается, но в msinfo32 в строке "Состояние безопасной загрузки" стоит "Выключено" или "Не поддерживается".

Игры/античиты все равно ругаются.

Причины:

- Шифрование BitLocker/Device Encryption: Иногда мешает правильному определению статуса.

- Ошибка синхронизации между UEFI и ОС: Windows "не увидела" изменение.

- Неверный режим Secure Boot: Включен Custom Mode вместо Standard.

- Отсутствуют заводские ключи в UEFI: Ключи Secure Boot были сброшены или удалены.

- Ошибка прошивки UEFI: Баг версии BIOS.

Решение:

-

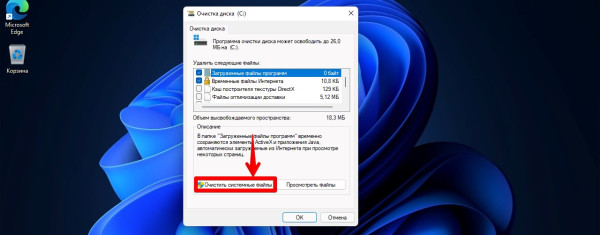

Проверьте BitLocker:

- Зайдите в Панель управления\Система и безопасность\Шифрование диска BitLocker.

- Если системный диск зашифрован, обязательно приостановите защиту BitLocker (через контекстное меню диска в Панели управления) ПЕРЕД любыми манипуляциями с Secure Boot! Иначе рискуете заблокировать диск после изменения настроек UEFI!.

-

Принудительно переключите Secure Boot в UEFI:

- Войдите в UEFI.

- Найдите настройку Secure Boot.

- Переключите ее в [Disabled], сохраните (F10), загрузитесь в Windows.

- Снова войдите в UEFI, переключите обратно в [Enabled], сохраните (F10).

- Проверьте

msinfo32.

- Сбросьте/Загрузите ключи по умолчанию: В настройках Secure Boot в UEFI найдите опции типа: "Load Default Secure Boot Keys", "Install Factory Default Keys", "Restore Factory Keys", "Reset to Setup Mode" -> потом "Enroll All Factory Default Keys". Выполните их, сохраните настройки.

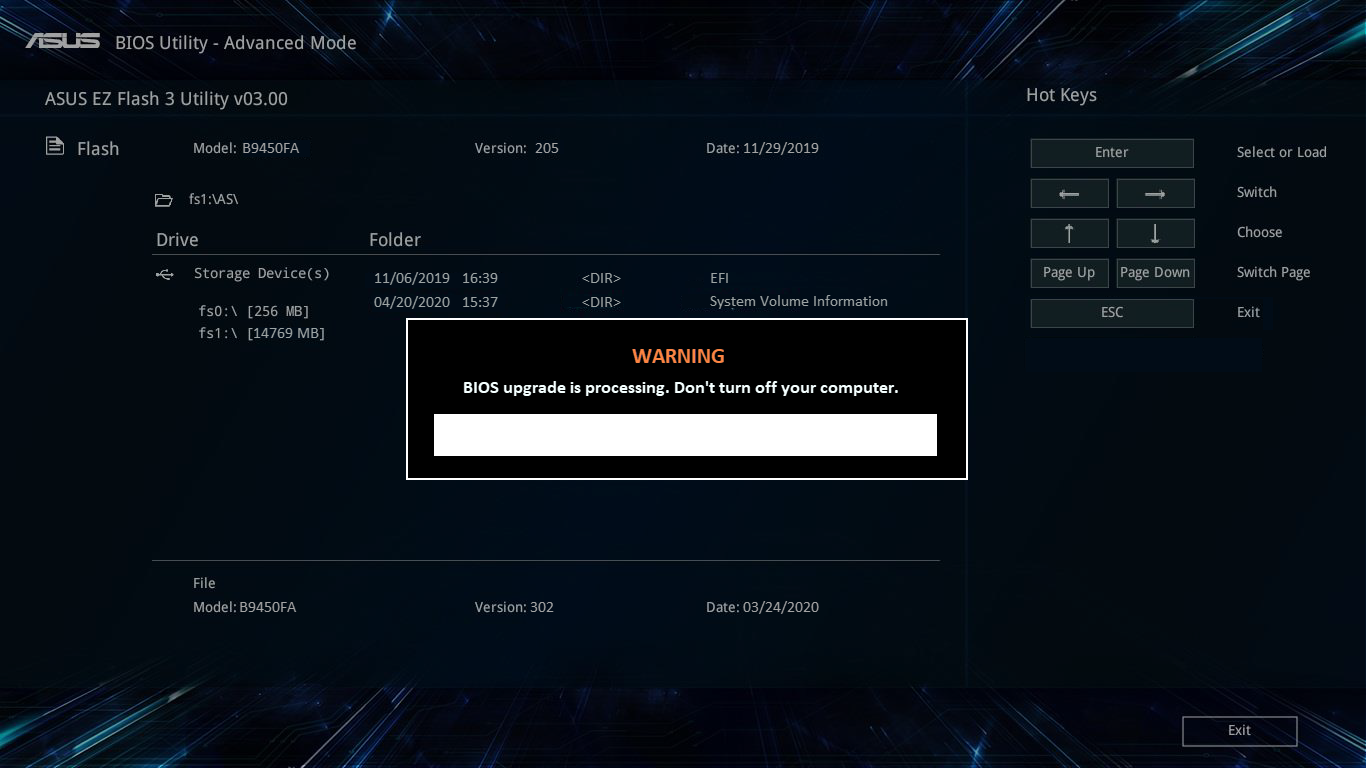

- Обновите UEFI (BIOS): Зайдите на сайт производителя вашей материнской платы или ноутбука, найдите страницу поддержки вашей модели, скачайте последнюю стабильную версию прошивки UEFI. Внимательно следуйте инструкциям производителя по обновлению! После обновления зайдите в UEFI, загрузите настройки по умолчанию (Load Optimized Defaults / Load Setup Defaults), затем включите Secure Boot заново, сохраните.

-

Попробуйте команду PowerShell (если UEFI точно включен): Запустите PowerShell от имени Администратора:

Перезагрузитесь. Проверьте статус. Если команда недоступна, используйте реестр (осторожно!):Set-SecureBootUEFI -Enable- Win+R ->

regedit - Перейдите:

HKLM\SYSTEM\CurrentControlSet\Control\SecureBoot\State - Найдите DWORD-параметр UEFISecureBootEnabled.

- Установите его значение в 1.

- Перезагрузитесь.

- Win+R ->

4. Не загружается загрузочная флешка (Ventoy, старые образы) с включенным Secure Boot

Симптомы: Создали загрузочную флешку, хотите установить систему или запустить LiveCD, но при включенном Secure Boot загрузка с нее не происходит (ошибка или просто пропускает).

Причины: Загрузчик на флешке не имеет подписи, доверенной Secure Boot по умолчанию.

Решение:

- Используйте инструменты с поддержкой Secure Boot: Современные версии Rufus при записи образа Windows позволяют добавить необходимые подписи для загрузки с включенным Secure Boot. Выберите схему разделов GPT и целевую систему UEFI (non CSM). В расширенных опциях должна быть галочка "Добавить поддержку UEFI: Secure Boot" или аналогичная].

-

Для Ventoy: На официальном сайте есть инструкция и файлы для включения поддержки Secure Boot. Нужно скопировать специальный файл (

SecureBootControlX64.efi, переименованный вbootx64.efi) в определенный каталог на флешке Ventoy. - Временное отключение Secure Boot: Самый простой, но не безопасный способ. Зайдите в UEFI, отключите Secure Boot, загрузитесь с флешки, выполните нужные действия, включите Secure Boot обратно.

- Добавьте ключ вручную (для продвинутых): Некоторые UEFI позволяют вручную добавлять ключи (MOK - Machine Owner Keys) в базу доверенных подписей. Это сложный процесс, требующий наличия самого ключа подписи (часто .der или .cer файл) и использования меню "Key Management" в UEFI.

Профилактика проблем и полезные лайфхаки

- Резервная копия ключей восстановления BitLocker: Если вы используете шифрование, ОБЯЗАТЕЛЬНО сохраните ключ восстановления BitLocker в надежном месте (не на этом же компьютере!) ПЕРЕД любыми манипуляциями с Secure Boot или UEFI. Изменение этих настроек может вызвать запрос ключа при следующей загрузке!.

- Документируйте свои шаги: Записывайте, что и в какой последовательности вы меняли в UEFI. Это поможет откатиться, если что-то пойдет не так.

- Не игнорируйте сброс CMOS: Если компьютер не загружается после изменения настроек, сброс CMOS — ваш первый и главный спасательный круг. Держите под рукой инструкцию к материнской плате.

- "Load Optimized Defaults" - ваш друг: После обновления BIOS/UEFI или перед значительными изменениями загружайте настройки по умолчанию. Часто это автоматически настраивает базовые параметры (вроде режима загрузки) корректно.

- Проверяйте списки совместимости: Особенно для старых или нестандартных комплектующих (видеокарты, PCIe-карты). Загуглите "модель устройства UEFI Secure Boot support".

- Обновляйтесь вовремя: Регулярно проверяйте обновления UEFI (BIOS) на сайте производителя материнской платы/ноутбука. Многие проблемы с совместимостью и Secure Boot решаются в новых прошивках.

Будущее Secure Boot: Что нас ждет?

Secure Boot — не панацея, но критически важный кирпичик в фундаменте безопасности современного ПК. Тенденции показывают:

- Более жесткая интеграция с Windows и облаком: Microsoft уже требует Secure Boot + TPM 2.0 для Win 11. Ожидаем, что будущие версии ОС будут еще сильнее полагаться на него для защиты от атак на уровне прошивки.

- Расширение на Linux и другие ОС: Поддержка Secure Boot в дистрибутивах Linux (через подписанные загрузчики вроде shim) уже есть и будет улучшаться.

- Борьба с уязвимостями самого Secure Boot: Исследователи периодически находят способы обхода (например, проблемы с подписанными загрузчиками GRUB). Производители и Microsoft выпускают обновления UEFI и ключей отзыва (DBX) для закрытия этих дыр. Обновляйте UEFI!

- Повышение удобства для пользователя: Процесс управления ключами (MOK) будет становиться проще, возможно, появятся графические инструменты в ОС.

Secure Boot — это не просто "галочка" для установки Windows 11 или игры. Это фундаментальная технология, защищающая самое уязвимое место компьютера — момент его загрузки. Да, ее включение может быть сопряжено с трудностями, но понимание принципов работы и знание алгоритмов решения проблем превращают этого "цифрового телохранителя" из головной боли в надежного защитника. Надеюсь, эта инструкция сделает ваше знакомство с Secure Boot намного менее нервным!