Полное руководство по развертыванию защищенного VPN-соединения для Windows, iOS, Android и роутеров

В связи с тем, что многие зарубежные компании закрыли доступ к своим сайтам для пользователей из России, аббревиатура VPN стала встречаться в интернете значительно чаще. Однако использование любого VPN-сервиса имеет важный аспект безопасности: все данные, которые компьютер отправляет и получает, проходят через оператора VPN, а значит, пользователь полностью доверяет ему свою личную информацию.

Что такое L2TP/IPsec?

L2TP (Layer 2 Tunneling Protocol) в сочетании с IPsec обеспечивает безопасное VPN-соединение с двойным шифрованием. Это популярное решение благодаря:

- Встроенной поддержке в Windows, macOS, iOS, Android

- Совместимости с большинством роутеров (Keenetic, MikroTik)

- Устойчивому шифрованию через IPsec

- Стабильности соединения

Выбор сервера

Для развертывания потребуется VPS/VDS с Ubuntu 20.04/22.04. Рекомендуемые характеристики:

- 1 ядро CPU

- 512 MB RAM

- 10 GB SSD

- Публичный IP-адрес

Для тестирования можно использовать недорогие серверы от REG.RU Cloud (от 140 ₽/мес)

Настройка сервера на Ubuntu

1. Обновление системы

sudo apt update && sudo apt upgrade -y2. Установка необходимых пакетов

sudo apt install strongswan libstrongswan-extra-plugins \

libcharon-extra-plugins xl2tpd net-tools -y3. Настройка IPsec (strongSwan)

Отредактируйте файл /etc/ipsec.conf:

conn %default

ikelifetime=24h

keylife=1h

rekeymargin=3m

keyingtries=1

keyexchange=ikev1

authby=secret

ike=aes256-sha256-modp2048!

esp=aes256-sha256-modp2048!

conn l2tp-psk

auto=add

left=%any

leftid=@vpn-server

leftsubnet=0.0.0.0/0

leftfirewall=yes

right=%any

rightdns=8.8.8.8,8.8.4.4

rightsourceip=10.10.10.0/24

rightsubnet=vhost:%priv

type=transport

dpddelay=30

dpdtimeout=120

dpdaction=clear4. Настройка PSK (Pre-Shared Key)

Добавьте ключ в /etc/ipsec.secrets:

%any %any : PSK "Ваш_Секретный_Ключ"5. Настройка L2TP (xl2tpd)

Конфигурация /etc/xl2tpd/xl2tpd.conf:

[global]

ipsec saref = yes

saref refinfo = 30

[lns default]

ip range = 10.10.20.100-10.10.20.200

local ip = 10.10.20.1

refuse pap = yes

require authentication = yes

ppp debug = yes

pppoptfile = /etc/ppp/options.xl2tpd

length bit = yes6. Настройка PPP

Создайте /etc/ppp/options.xl2tpd:

require-mschap-v2

ms-dns 8.8.8.8

ms-dns 8.8.4.4

asyncmap 0

auth

mtu 1200

mru 1200

crtscts

lock

hide-password

local

name l2tpd

proxyarp

lcp-echo-interval 30

lcp-echo-failure 4

logfile /var/log/xl2tpd.log7. Добавление пользователей

Укажите логины/пароли в /etc/ppp/chap-secrets:

# Логин Сервер Пароль IP-адреса

user1 * password1 *

user2 * password2 *8. Включение переадресации трафика

Раскомментируйте в /etc/sysctl.conf:

net.ipv4.ip_forward=1Примените изменения:

sudo sysctl -p9. Запуск сервисов

sudo systemctl restart strongswan xl2tpd

sudo systemctl enable strongswan xl2tpdКак получить персональный сервер без настройки?

Наша команда предлагает профессиональную настройку L2TP/IPsec серверов с:

- Подбором оптимальной конфигурации

- Настройкой надежного шифрования всего траффика

- Круглосуточной техподдержкой

- Автоматическими обновлениями безопасности

Настройка клиентов

Windows 10/11

- Параметры → Сеть и Интернет → VPN

- Добавить VPN → Поставщик: Windows, Имя подключения

- Адрес сервера: IP вашего VPS

- Тип VPN: L2TP/IPsec с предварительным ключом

- Предварительный ключ:

Ваш_Секретный_Ключ - Сохранить и подключиться

iPhone/iPad

- Настройки → Основные → VPN → Добавить конфигурацию

- Тип: L2TP → Описание: Имя подключения

- Сервер: IP вашего VPS

- Общий ключ:

Ваш_Секретный_Ключ - Логин/Пароль: данные из chap-secrets

Роутер MikroTik/Keenetic

- Перейдите: Интернет → VPN-сервер

- Выберите режим: L2TP/IPsec

- Укажите PSK ключ в поле "Предварительный ключ"

- Задайте диапазон IP-адресов для клиентов

- Добавьте пользователей в разделе "Учетные записи"

- Сохраните настройки и перезагрузите роутер

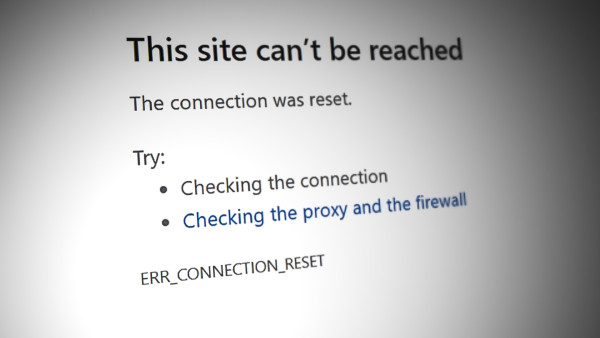

Частые проблемы

Сервер недоступен:

- Проверьте статус сервисов:

systemctl status strongswan xl2tpd - Откройте порты в firewall: UDP 500, 4500, 1701

- Проверьте IP-адрес сервера в настройках клиента

Ошибка аутентификации:

- Сверьте PSK на сервере и клиенте

- Проверьте логин/пароль в

chap-secrets

Проблемы с роутреами MikroTik/Keenetic:

- Проверьте поддержку IPsec в версии прошивки

- Откройте порты в разделе Firewall

- Для настройки firewall L2TP VPN сервера на MikroTik убедитесь, что разрешены порты 500, 4500 и 1701

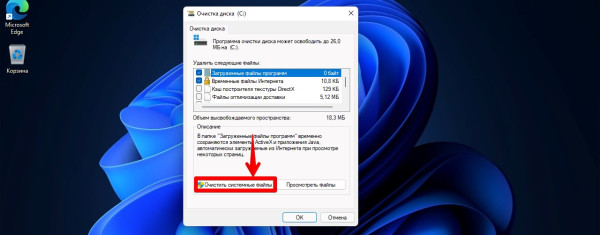

Ошибки подключения в Windows:

- Обновите драйверы сетевой карты

- Проверьте параметры реестра: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

Альтернативные решения

Для тех, кто не хочет настраивать сервер вручную:

- Готовые VPN-сервисы: Выбирайте провайдеров с поддержкой L2TP/IPsec такие как

- Роутеры с VPN-клиентом: Keenetic, MikroTik, ASUS (настройка через веб-интерфейс)

- Docker-образы: Готовые контейнеры для быстрого развёртывания

- PFSense: Решение для настройки L2TP сервера PFSense с расширенными функциями безопасности

Инструкция актуальна для Ubuntu 20.04/22.04.

Инструкция по настройке подключения к L2TP/IPsec VPN актуальна для Windows, Android, IOS устройств и роутеров MikroTik RouterOS v7 и Keenetic OS 3.7+. Данные для подключения храните в надёжном месте.